En la 17° edición de Ekoparty, los expertos compartieron los hallazgos y vulnerabilidades más relevantes de la industria y los métodos de seguridad más efectivos para combatirlos.

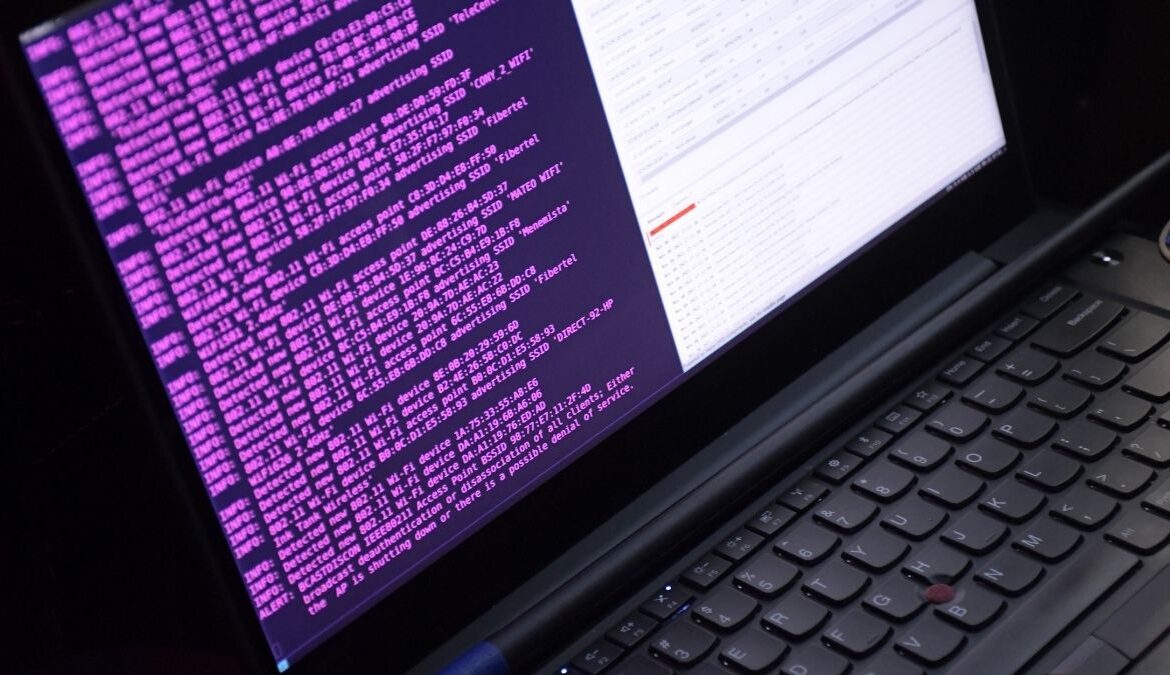

Del 2 al 6 de noviembre tuvo lugar la 17° edición de Ekoparty, la mayor conferencia de ciberseguridad que reúne a la comunidad hacker de Latinoamérica. A lo largo del evento, que contó con el apoyo de 30 grandes empresas del mundo de la tecnología, expertos de la industria pusieron sus conocimientos al alcance de los más de 10 mil espectadores que se hicieron presentes en EkoTV -el canal de streaming gratuito vía Twitch-, y a los 5 mil asistentes a la conferencia.

Además, expusieron las últimas novedades: nuevas vulnerabilidades encontradas en los diferentes sistemas y tecnologías que usamos día a día, así como métodos para mantenerse seguros y a salvo de ataques diarios.

A continuación, las 5 charlas más destacadas del evento:

Crypto Crimen: en los últimos 10 años, 154 ataques costaron a la sociedad casi 4 mil millones de dólares

El mundo de los blockchains, criptomonedas y contratos inteligentes crece cada día más, y junto con ello lo hacen también los ataques. La alta demanda y la inminente adopción masiva generan un interés colectivo frente a una oportunidad que promete ser el futuro. Pero también existen cientos de atacantes alrededor del mundo que utilizan esta tecnología para sus propios beneficios, apuntando a víctimas de bajo riesgo y alta recompensa.

La charla de Francis Guibernau hizo un recorrido por los fundamentos del blockchain, la anatomía de los ataques más comunes, y su impacto en el lavado de activos. Entre ellos, se destacan:

- Inside Jobs – Exit Scams: atacantes que en realidad son autoridades dentro de un protocolo o un proyecto de una organización y lo único que hacen es cometer un fraude, que es desviar los fondos que están dentro del protocolo, para robar el dinero. 11 ataques confirmados, en los cuales se lograron robar u$s 223.630.000.

- Criminales y Amenazas avanzadas persistentes (APTs): grupos que en ocasiones están financiados por un gobierno, con 7 ataques confirmados al momento por una pérdida total de u$s 916.950.000.

HTTP Response Smuggling: una amenaza con la que pueden quedarse con tus datos

HTTP Request Smuggling es una técnica que los atacantes utilizan para insertar múltiples respuestas HTTP de un servidor a un cliente, a través de un intermediario que en verdad espera (o permite) una sola respuesta del servidor.

Hasta hoy, muchas veces cuando se reportan estas vulnerabilidades, no se consideran críticas. Sin embargo, las técnicas de Request smuggling permiten evadir controles de seguridad, obtener acceso no autorizado a datos sensibles, y hasta comprometer usuarios de una aplicación web.

La mayoría de las investigaciones preexistentes se centraron en la petición, mientras que los hallazgos presentados por Martín Doyhenard, investigador de seguridad de Onapsis, se enfocaron en la respuesta. Utilizando técnicas novedosas y poco frecuentes, logró demostrar una vulnerabilidad en el protocolo de transmisión, inyectar mensajes en el servidor, alterar el orden de los procesos, intervenir sesiones de usuarios haciendo login, y crear mensajes maliciosos que permitirían tomar el control de los protocolos más populares.

SAP: 3 vulnerabilidades descubiertas durante 2020 que podrían afectar los datos de las empresas más importantes del mundo

Los ataques para conseguir datos sumamente confidenciales son cada vez más frecuentes. Frente a ello, las empresas más importantes del mundo confían en otras el cuidado de su información financiera, de recursos humanos y todos sus procesos de negocios. Una de las empresas encargada de estas tareas, y elegida por miles de empresas alrededor del mundo, es SAP -de hecho el 100% de las empresas petroleras de Estados Unidos la eligen-.

Sin embargo, pese a su experiencia en el campo, existen vulnerabilidades en el sistema que, de ser explotadas por atacantes, pueden generar consecuencias muy graves. Durante 2020, el equipo de investigadores de seguridad de Onapsis se enfocó en tres, y presentó sus hallazgos en Ekoparty:

- SAP RECON

- SAP CM P2P Communication

- SAP JAVA RCE

Lo cierto es que es cada vez más común el ataque a sistemas SAP, y a la vez, es cada vez más complejo encontrar bugs en ellos. Frente a esta situación, SAP está publicando los parches a estas vulnerabilidades con más velocidad, haciendo que los sistemas se vuelvan más fuertes. Lo esencial en estos casos, es que los sistemas se encuentren siempre actualizados.

Ataques a sistemas médicos: la manipulación de una bomba de infusión puede volverse fatal para el paciente

Son muchos los procesos que cada día se automatizan o dejan en manos de la tecnología. Incluso en la medicina, numerosos aparatos colaboran en la tarea de los médicos, haciendo más ágiles y seguros los procedimientos. Sin embargo, la intervención maliciosa de alguno de estos puede tener graves consecuencias en la salud de los pacientes.

Uno de los casos es la bomba de infusión, un dispositivo médico que suministra líquidos, como nutrientes y medicamentos, al cuerpo de un paciente en cantidades controladas. Su control puede ser mediante Wi-Fi trabajando con códigos abiertos, lo que, si no se toman las medidas de seguridad adecuadas, puede significar un grave peligro. Los atacantes pueden intervenir los dispositivos y robar información de los pacientes, manipular los datos de la pantalla, y hasta suministrar medicamentos en cantidades no correspondidas. De hecho, debido a los ataques de ransomware, el FBI reportó 61 millones de dólares destinados a pagos de rescates de información en 21 meses.

Big Data: ¿cómo protegerse de las inseguridades y vectores de ataques?

Si bien cuando hablamos de Big Data, hablamos del almacenamiento de grandes volúmenes de información, hay que tener en cuenta además los numerosos factores que hacen a su ecosistema y que son indispensables a la hora velar por la seguridad de los datos.

Existen 4 capas que componen el Big Data y por las que pasa la información: Data Ingestion, Data Storage, Data Processing y Data Access. En este caso, Sheila A. Berta desarrolló una metodología para el análisis y cuidado de los datos que consiste en analizar la estructura, desarmando capa por capa, para ver la seguridad de cada componente y estar seguros de estar cubriendo todas las fases con las que se quiere trabajar.

A su vez, brindó una serie de recomendaciones de seguridad a tener en cuenta para evitar los vectores de ataque que pueden aparecer en las distintas capas:

- Reducir la superficie de ataque: hay un montón de dashboards expuestos que generalmente no se usan porque en su lugar hay otras herramientas de monitoreo. Así que lo más seguro es sacar todos los dashboards que se ponen por defecto, sin autenticación.

- Firewall: es normal que entre los nodos no haya un firewall por la velocidad que necesitan los datos, pero al menos es importante asegurarse que el perímetro es seguro, que ninguna interfaz o dashboard esté expuesto a internet, o esté expuesto a una interfaz de red que sea fácil de comprometer.

- Credenciales: Cambiar todas las credenciales predeterminadas en las tecnologías implementadas

- Implementar la autenticación: la mayoría de las tecnologías soportan mecanismos de autenticación avanzados

- Administrar autorización: aplicar el principio de privilegios mínimos

- Comunicaciones seguras: asegure los canales de comunicación entre las diferentes tecnologías.

Durante los 5 días se expusieron más de 200 horas de contenido, entre charlas, talleres y desafíos. “Nos enorgullece elevar la apuesta cada año con nuestros contenidos y ser el punto de encuentro para la comunidad. Ekoparty reúne a los mejores expertos de cada país para hacer llegar sus conocimientos a los hackers de nuestra región, y también a aquellos que recién comienzan a dar sus primeros pasos en la industria de la ciberseguridad”, explica Leonardo Pigñer, CEO de Ekoparty.

Las charlas completas se subirán al canal de YouTube de Ekoparty Security Conference en los próximos días.